Защита от DDoS-атак: как это работает

По данным отчета глобального провайдера защиты StormWall, темпы роста DDoS-атак стремительно растут: их становится больше, мощность и сложность увеличиваются, а алгоритмы охватывают все больше векторов.

Такая динамика развития угроз становится проблемой, которую нельзя игнорировать бизнесу, ориентированному на использование ИТ-сервисов и цифровизацию, а также повышает требования к специалистам, занимающимся информационной безопасностью. В этом материале мы проведем краткий экскурс по теме DDoS-атак и расскажем, как выстроить защиту, чтобы минимизировать уязвимость собственного ИТ-ландшафта.

«Знать врага в лицо»: что такое DDoS

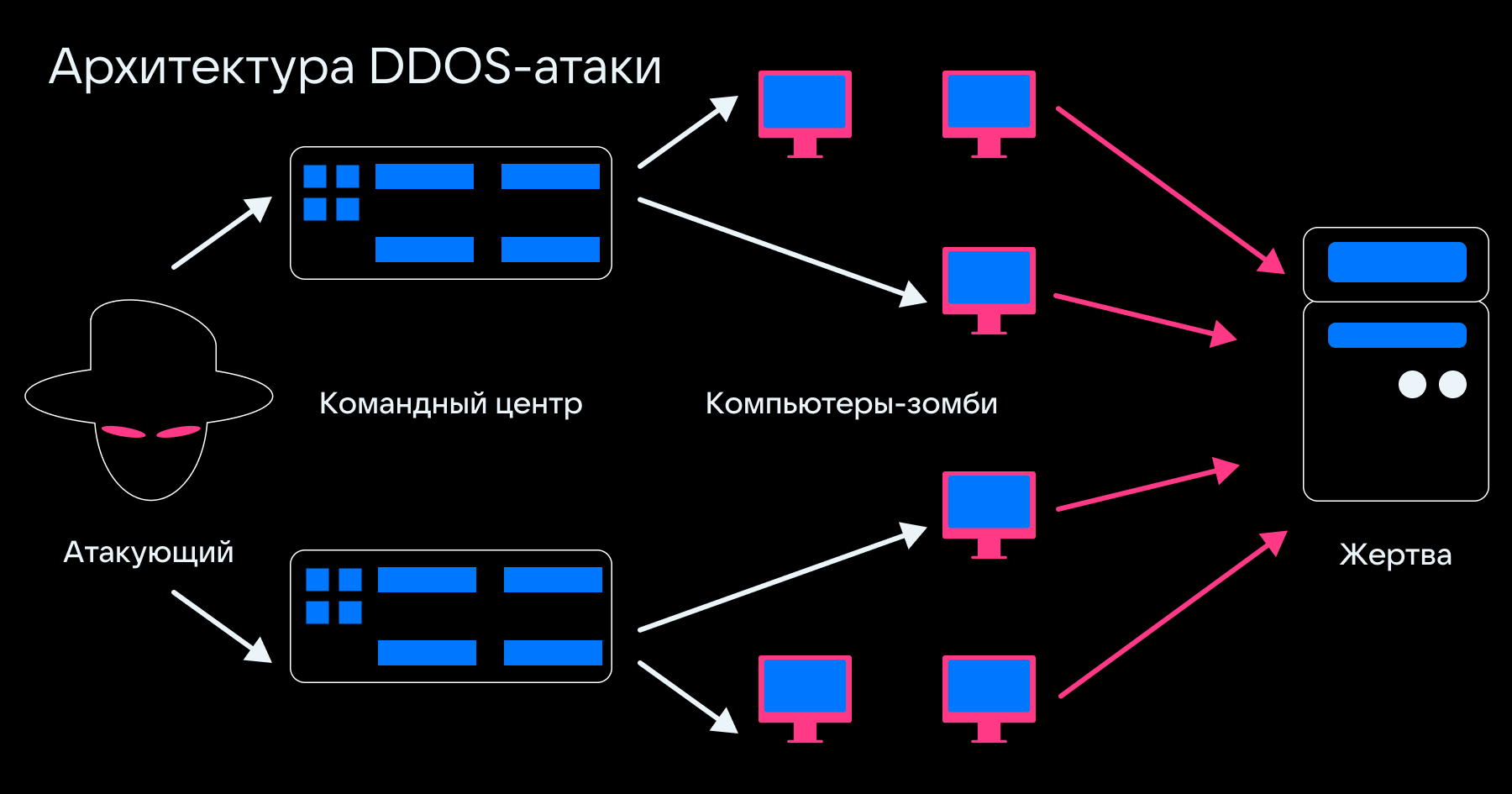

DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании. Кибератака нацелена на нарушение функционирования ИТ-системы или отдельных ее компонентов за счет перегрузки выделенных ресурсов и мощностей путем отправки массированного потока запросов.

Например, DDoS-атака может быть направлена на:

- исчерпание вычислительных ресурсов сервера;

- забивание всей выделенной ширины интернет-канала;

- переполнение лимита одновременных подключений и пользовательских сессий в приложениях.

Примечание: Не всегда падение сайта, приложения или сервиса в результате роста нагрузки связано именно с умышленной кибератакой. Есть слэшдот-эффект (также известный как хабра-эффект) — сбой, вызванный кратным увеличением органического трафика. Он может произойти, если сервисом пытаются одновременно воспользоваться больше реальных пользователей, чем рассчитано, и доступных ресурсов просто не хватает. Например, если при запуске приложения вы рассчитали все его компоненты на 1000 пользователей, а департамент маркетинга без согласования с разработчиками провел рекламную кампанию и привлек 10 000 новых клиентов, которые пришли и без злого умысла положили всю систему.

«Четыре мишени»: основные цели для DDoS-атак

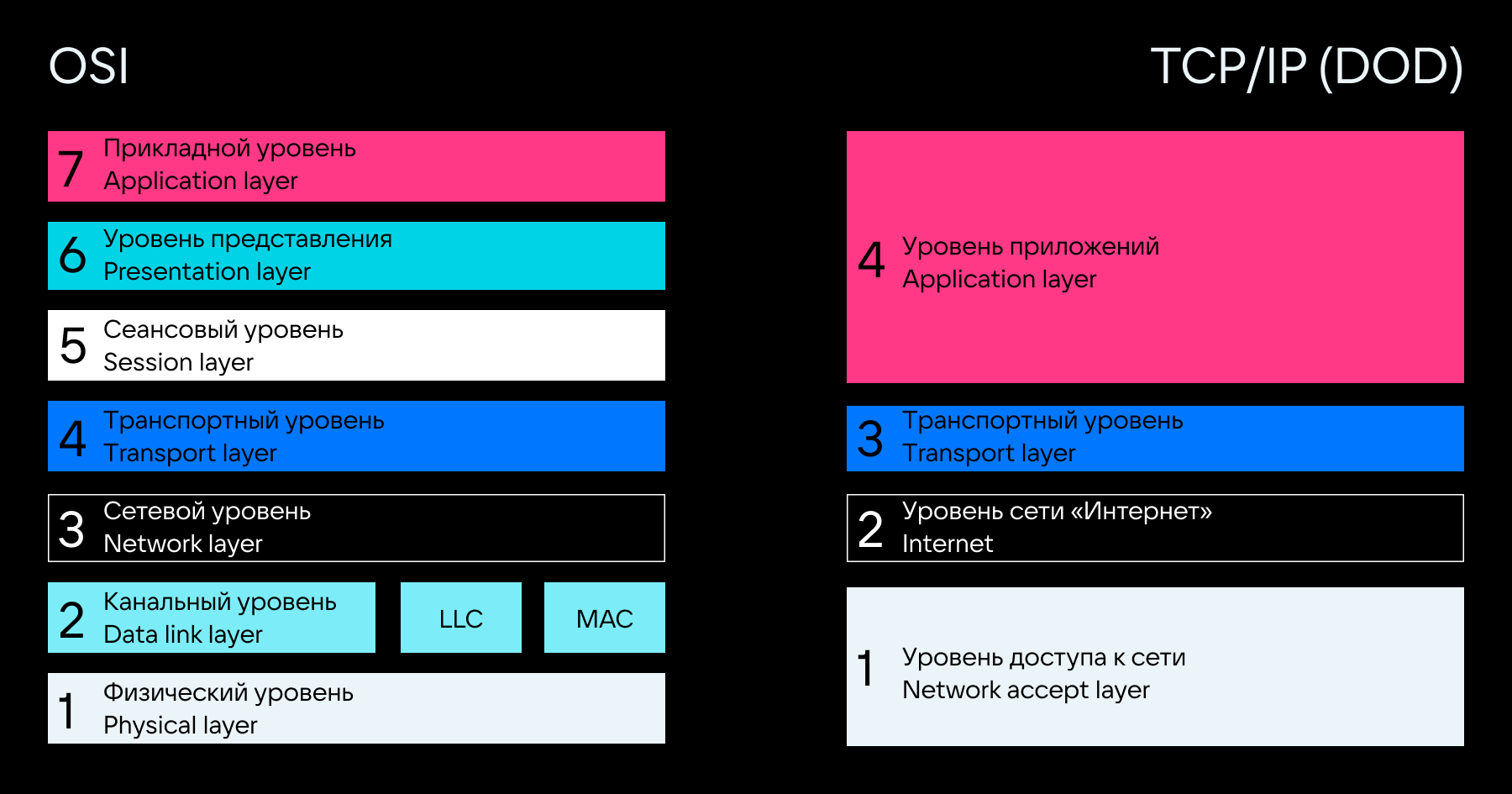

Основной способ разделения всех компонентов и циклов передачи данных — модель OSI (Open System Interconnection). Она состоит из семи уровней (Layers), охватывающих все основные виды коммуникации.

Но модель OSI применительно к сети «Интернет» имеет больше теоретический характер. На практике же используется модель TCP/IP, которая более точно отражает работу сети «Интернет» с прикладной точки зрения в привязке к используемым сетевым протоколам. Она также подразумевает разделение на уровни, но всего на четыре.

- Уровень доступа к сети (L1–L2 по OSI)

Основная цель атак на инфраструктуру — нарушение штатной работы маршрутизаторов, межсетевых экранов, другого служебного или промежуточного оборудования.

- Сетевой уровень (L3 по OSI)

Основная цель атак на L3 — исчерпание пропускной способности на всех уровнях и этапах. Фактически L3 — легкая цель для киберпреступников, поскольку для организации DDoS даже не нужна установка TCP-соединения с атакуемыми ресурсами.

- Транспортный уровень (L4 по OSI)

Зачастую атаки на L4 затрагивают разные циклы TCP-соединения, которое имеет уязвимые «бутылочные горлышки» вроде алгоритмов установления и закрытия TCP-соединения. Например, в кибератаках на L4 могут применять SYN Flood, ACK Flood, TCP Connection Flood и им подобные.

- Уровень приложения (L7 по OSI)

Основные протоколы прикладного уровня — FTP, HTTP, POP3, SMTP, IMAP, DNS.

Атаки на L7 нацелены именно на приложение и его уязвимости. Причем они могут задействовать не только HTTP, но и, например, HTTPS, DNS, VoIP, SMTP, FTP. Сейчас атак на уровень приложения становится больше — их количество в объеме DDoS-атак постоянно увеличивается. Причем опасность таких кибератак не только в сложности их отражения, но и в том, что они часто комплексные, включая:

- медленные атаки малого объема (Low and Slow);

- атаки с применением массивов произвольных «мусорных» запросов;

- атак, которые имитируют поведение реальных пользователей.

Разновидности и типы защиты от DDoS

Меры противодействия кибератакам можно условно разделить на три группы:

- по типу,

- по уровню,

- по формату подключения.

По типу

- On-premise-решения разворачиваются на железе клиента и обеспечивают минимальные задержки, гибко встраиваются в уже имеющуюся ИТ-инфраструктуру и позволяют настраивать защиту глубоко, под конкретный кейс. Но для поддержки такого решения нужна выделенная команда специалистов и большие ресурсы.

- При развертывании мер противодействия DDoS-атакам в облаке можно получить аналогичную функциональность пакетной защиты, как и у локальных решений. Но в таком случае ресурсы AntiDDoS делятся между всеми пользователями облака. Наряду с пакетной защитой поставщики облачных сервисов нередко позволяют подключить защиту сайтов от атак ботами, предлагают техническую поддержку и сопровождение непосредственно в процессе DDoS-атаки. Облачные решения дешевле, но Latency выше.

- Гибридные варианты сочетают достоинства On-premise и решений в облаке, что позволяет получить надежную защиту при относительно небольших затратах.

По уровню защиты

Основной массив DDoS-атак нацелен на сетевой и транспортный уровень (L3–L4 по OSI), а также на прикладной уровень (L7 по OSI). Наряду с ними становятся популярными и «интеллектуальные» атаки, которые выходят за рамки «шаблонов».

Поэтому защиту от DDoS стоит делить на три группы по уровню атаки.

- Защита L3 и L4. Основной метод защиты — фильтрация пакетного флуда на транспортный и сетевой уровни.

- Защита L3–L7. Здесь главная цель всех мер и инструментов — защитить от пакетного флуда и флуда на прикладном уровне.

- Защита от флуда на уровне L3–L7 и «интеллектуальных» DDoS-атак. Применяется, чтобы обезопасить части приложений, которые в процессе обработки запросов являются самыми ресурсоемкими. Защита такого типа требует применения межсетевого экрана.

По формату подключения

По формату подключения защита от DDoS может быть асимметричной и симметричной. При использовании симметричных алгоритмов защиты через фильтр прогоняются и входящий, и исходящий трафики. Ассиметричные алгоритмы работают иначе — настроены только на входящий трафик и не учитывают исходящие потоки.

Таким образом, симметричные алгоритмы эффективнее: они видят весь трафик и имеют больше информации для выявления угроз или опасных паттернов. Но из-за сложности настройки симметричные алгоритмы лучше применять, когда речь идет о веб-ресурсах и критически значимом ПО, а асимметричные — когда нужно защитить провайдерские сети, а перенаправить исходящий трафик через DDoS-фильтр затруднительно, нерационально или просто нельзя.

Что делать для защиты

- Сокращайте объем общедоступной информации. Чем меньше сведений у злоумышленника на входе, тем сложнее ему понять архитектуру и протоколы взаимодействия, найти уязвимые места, правильно определить цели атак и оценить ущерб от них. Часто это приводит к тому, что атакующий вынужден инициировать много небольших DDoS-атак вместо одной массированной, что снижает потенциальный ущерб и упрощает выявление подозрительной активности.

- Предоставьте провайдеру защиты максимум информации. Не важно, кто обеспечивает DDoS-защиту, внутренняя служба безопасности или облачный провайдер, — он должен четко знать архитектуру ресурсов, правила взаимодействия между ними, используемые сервисы, протоколы и другую информацию. Это позволит выстроить адаптивную защиту, настроенную под конкретный ИТ-ландшафт со всеми его нюансами и сценариями работы.

- Закладывайте в ИТ-инфраструктуру запас прочности. Важно, чтобы были доступны резервные мощности и запас производительности, которых хватит для стабильной работы хотя бы при небольшом пике повышения нагрузки или трафика. Причем важно понимать: «компенсаторный запас» обязателен, поскольку даже самые эффективные меры AntiDDoS не всегда могут отфильтровать 100% нелегитимного трафика. То есть в случае даже отражения мощной атаки нагрузка на сервисы незначительно, но вырастет, а без запаса это будет критично.

- Определите взаимозависимости между компонентами и потенциальные точки отказа. Зачастую точка отказа — узкие места во взаимодействии между компонентами системы. Для них нужно предусматривать сценарии аварийной работы. Например, если сайт работает в связке с мобильным приложением, которое запрашивает у него данные, важно, чтобы приложение могло хотя бы частично продолжать работу, если сайт станет недоступен из-за DDoS-атаки.

Безопасны ли облака

В плане защиты от DDoS-атак миграция в облако — возможность отчасти подняться над проблемами. Прежде всего это обусловлено спецификой взаимодействия между облачным провайдером и клиентом, при которой поставщик услуг отвечает за обеспечение безопасности физической инфраструктуры и сетей, внешний контур защиты сервисов и другие меры. Более того, в случае работы в облаке именно провайдер блокирует подозрительные запросы, перераспределяет нагрузку, подключает резервные каналы, выделяет дополнительные ресурсы и не только.

Помимо этого, в облаке можно развернуть и вспомогательные инструменты защиты.

- Балансировщик нагрузки. Инструмент позволяет распределить между серверами входящий трафик, что обеспечивает масштабируемость и отказоустойчивость приложений, работающих на выбранных виртуальных машинах. То есть снижается загруженность каждого отдельного инстанса и исключается единая точка отказа.

- CDN. Благодаря использованию сетей доставки контента данные передаются распределенно, что уменьшает нагрузку на сервер и снижает задержки. То есть сервер может более мягко справляться с повышением исходящих запросов, вызванных DDoS-атакой.

- Комплексные AntiDDoS-сервисы. Облачные провайдеры предлагают сервисы комплексной защиты, которые задействуют множество технологий безопасности и позволяют противостоять DDoS-атакам на разные уровни. Например, такое решение доступно на платформе VK Cloud: провайдер в партнерстве со StormWall предлагает как отдельно сервис AntiDDoS для защиты от DDoS, так и AntiDDoS в связке с WAF. Инструмент позволяет защитить проекты в облаке от всего спектра атак — от сетевого до прикладного уровня. При этом сервис может отразить атаки мощностью до 3500 Гбит/с, работает через центры очистки StormWall, задействует точки фильтрации из разных регионов, благодаря чему может выявлять и блокировать атаки непосредственно возле их источника.

- WAF (Web Application Firewall). Инструмент может фильтровать сетевой трафик, защищать приложения от атак и вторжений, сканировать компоненты на наличие возможных уязвимостей, а также контролировать сетевые запросы по протоколам HTTP или HTTPS.

Подведем итоги

DDoS — атака из множества устройств на вычислительную систему с целью довести ее до отказа, создать условия, при которых реальные пользователи системы не могут получить доступ к сайтам, приложениям, сервисам и серверам. DDoS-атаки на разные уровни информационных систем имеют разные алгоритмы и используют разные уязвимости. Соответственно, защита должна быть комплексной — избыточных мер в плане киберустойчивости не бывает.

В облаке защитить сервисы и приложения проще — в таком случае большую часть мер безопасности обеспечивает провайдер: блокирует подозрительную активность, выявляет опасные паттерны, перераспределяет нагрузку, подключает резервные каналы, масштабирует ресурсы.

Работа в облаке позволяет использовать не только базовые меры защиты, но и подключать дополнительные специализированные инструменты, такие как балансировщик нагрузки, CDN, WAF и AntiDDoS от VK Cloud и StormWall.

Почитать по теме

Что такое информационная безопасность и как защитить компанию от киберугроз